寻思着咱当节点也快八个月了,总得干点儿什么,才能对得起社区的支持,于是暑假活动出锅。

暑假活动一:破解密码赢 LAT

最近在了解密码学基础,就是这本书

这本书里面有很多种密码原理,咱现在刚学完第一章:简单密码,其中出现移位密码、OPT和仿射密码。所以咱打算直接使用这些有趣的密码学方案对PlatON 链上地址的私钥进行加密,进而在全网公开,首位破解的用户可以直接转走该地址的所有 LAT。

为了让大家玩得尽兴,咱对于第一章简单密码提供 36 个链上地址,这些地址的私钥明文都已销毁,只保留私钥密文,其中 OPT 属于多表替换,移位密码和仿射密码属于单表替换,奖励分配情况如下表:

| 加密方案 | 地址数量 | 单地址奖励数量 | 奖励总额 |

|---|---|---|---|

| 移位密码 | 10 | 10 LAT | 100 LAT |

| OPT | 14 | 25 LAT | 350 LAT |

| 仿射密码 | 12 | 18 LAT | 216 LAT |

| 共计 | 36 | - | 666 LAT |

移位密码

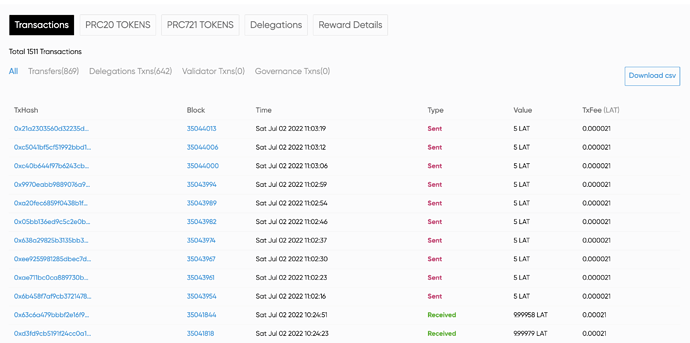

- 移位密码的十个挑战地址率先给出,可以在PlatON Scan查询,已充值10 LAT。

| 地址 | 查询链接 | 加密私钥 |

|---|---|---|

| 0x0a10763D32da9c6265dEC1436CCeFf9ed612B34a | 查询链接 | 0x42165xw41bx6z1aa5wx0y24yy7a488w9w4bx104a2z0yz43643y3a2758z784034 |

| 0x1d68811969d3B385e9987200c4F283AB47A70c61 | 查询链接 | 0x35v5z7x37x082wv4z1w034x1202y0w79av1a1388xaw338yv67zwvw34a13v1x60 |

| 0x23c31113fbdcF1e2BA6ec3A6d826520788A010F6 | 查询链接 | 0xb13eff9d1941e1ff7f64505bg8f461dgf85g4251dd14eb3744f61610b0c1e54c |

| 0x2696f631B2e796b8d902892B4d612e1a88f6FC9A | 查询链接 | 0xj07227716676jm2ii434m4kjk7k6l1jj63722459j687564i07lkn933j5269n15 |

| 0x2F90688d5e414915941aF2562da45052a06340AE | 查询链接 | 0xu4159993vx0zz646548wuyv507041x620w68y4860286v176xx10207u85516222 |

| 0x32247893beBED62CF09Af41de8F339e06827AbB6 | 查询链接 | 0x024r3140t693q7t67q35q99017pr9r7184s5t0spr178ps5q95657q8858o2to86 |

| 0x445aAF29Ad55B1109955e17b6B2292a0255AA3f6 | 查询链接 | 0x45o0899m6860mr444268r03r370r126q7m2rqq6m641rmq76mm7mq38qmmo5n392 |

| 0x4b0F9918F8eA2EfAdeb2D92eD3C14422bB90AB29 | 查询链接 | 0x4ol8m61ok519om296077k52l65n69loloopn70ppmok13ll995570n45479knn81 |

| 0x4C31FEc66Ff53807DCC0390bC331CA7aAA0d846a | 查询链接 | 0x578bggg514d64c3612gf6b12f16eg3c604ce20c1b81863ffe1f3831002g08cc8 |

| 0x55f86E1c126f021F4F59720252DEF1A0cC558fFD | 查询链接 | 0xvvurrttv1r827q9r3806vt7qs946r54131560v9rt88qrqqq7ut7298s9358tr07 |

OPT密码

OPT就是一次一密的加密方式,几乎无法破解(可能随机撞出来),优点是多表替换,为了保证挑战的可玩性足够高,我决定修改奖金分配比例,OPT只有一个地址!于是修改后的奖金分配比例为:

| 加密方案 | 地址数量 | 单地址奖励数量 | 奖励总额 | 备注 |

|---|---|---|---|---|

| 移位密码 | 10 | 10 LAT | 100 LAT | 已被破解,但是仍有余额留给后来者 |

| OPT | 1 | 134 LAT | 134 LAT | 破解难度极大 |

| 仿射密码 | 12 | 36 LAT | 432 LAT | 单表替换,密钥空间比移位密码扩大了许多倍 |

| 共计 | 36 | - | 666 LAT | - |

仿射密码

- 仿射密码的十二个挑战地址率先给出,可以在PlatON Scan查询,已充值36 LAT。

| 地址 | 查询链接 | 加密私钥 |

|---|---|---|

| 0x5c4218FE5579c21fbE504Ef88E8EA208dAD72ce8 | 查询链接 | 0x94385d3tp4864r754hdp148t2656902h311f1fhtd536007h695fh8559rf227h1 |

| 0x5eCbB16046AD40A34ea166909637Cfb585c23554 | 查询链接 | 0x6e12em048m0s0434smg0y4sy096ge64eys51e5982kk53758145152e786emy5k9 |

| 0x76fd3F560B9180935De1921a82Cf29D209a5d449 | 查询链接 | 0x88z1hqz34249izhz9h00r0490336hri0411r4r81h77h3q4h2z6hryr6y7q520q6 |

| 0x7bdde3232BE65A71995aEE9A4d3cE4D6481eD1c5 | 查询链接 | 0x0i52e9e0887e88em4km5m66i8m46ek207e1gg848c6i9347c8k42m301cme58mg7 |

| 0x811507309A0322933e9Da710fF97F673B6AE24b7 | 查询链接 | 0x432566960v2kk656f77af312267699uaf3f5f0k210v8935a260k5ka1pk34v1k7 |

| 0x82C66D52395D34EEC88D3Ec92162e31AAd3691A1 | 查询链接 | 0xo0kk037oyuye75y514u313u909995oeeo73u479ie1uy9o10ue99u4u09u2yy302 |

| 0x8Db21Cc81b73b490Af52ca89Df14828fDaC0C895 | 查询链接 | 0x74w230591r1823d4494112f45dddrryr27f61w0d36wd839y7174df2284205r88 |

| 0x93368C9f92bfacf46A74cc49AC34702474eDCFa3 | 查询链接 | 0x5z9259b573887h55hbzhh7zb12580363h79tb3hnff4tttn591800zt2t3377t36 |

| 0x96A69Eb5b5378365b67F5b7887b8c2F8353D95B5 | 查询链接 | 0x9djt172j8jnz40d41j5pp2022tn344dtn3n555839p758t0102911tpjj637n847 |

| 0x986Cc55e2f8a5b41fF0Ad11E40Cb19E8D988Dd32 | 查询链接 | 0xu0k075w57909iw132wy5449m94y18u035i919411y5975iu4m0600kww65mwm6m3 |

| 0x9df7c4cbcbFb9280066C58eDa3f7d368dEB636C7 | 查询链接 | 0x9j6j517s6b56r9j6j72439118br370390004a5407s0970ja02rj6468j8r25613 |

| 0xa2F54e3C5764C10e74bB4307b48468522478D5c8 | 查询链接 | 0xd383v5d0b16b5t021839ld57l016dlb11v20j0llbb94b608llvtl4d3077j8707 |